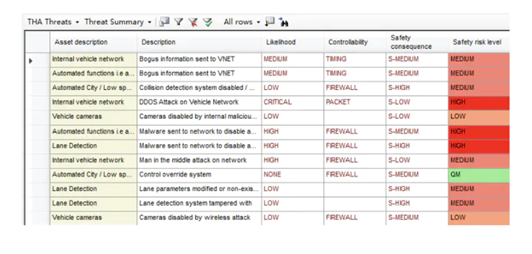

1.TARA模块

TARA,即威胁分析,是一种系统化分析过程,用户可以利用该过程识别、量化和评估对信息安全、数据保护、运营使用、金融财务等方面的潜在威胁和风险。威胁建模的主要目的在于基于对企业资产最有可能发动攻击的应用场景分析,制定防御策略。威胁分析模块主要特性包括:

• 支持SAE J3061和ISO 26262标准;

• 结构化的资产评估与威胁分析对象;

• 支持自定义分析要素包括:后果分类,发生度等级,风险级别,资源类别等;

• 支持分析表格自定义;

• 自动判断风险级别;

• 专业化报告输出。

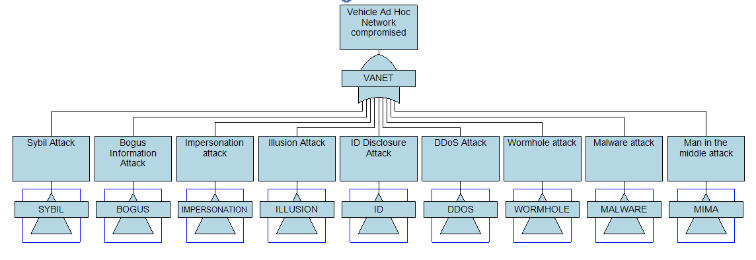

2.攻击树模块

攻击树可以用易于理解的方式对系统安全有影响的威胁进行建模,包括:互联网安全,内部网络安全,银行系统安全,安装和人员安全的有效性等,都可以使用攻击树进行建模。通过了解系统被攻击的方式,用户可以制定相关对策以阻止攻击目标达成。

用户通过以下简单步骤构建攻击树模型:

• 定义可能对系统进行攻击的目标;

• 确定可能实现这些目标的所有可能攻击;

• 确定使每次攻击成功的条件 ;

• 指定不同攻击类型的发生频率;

• 指定条件事件的发生概率;

• 指定攻击成功所投入的资源;

• 指定目标攻击造成的后果;

• 参数计算与割集分析。

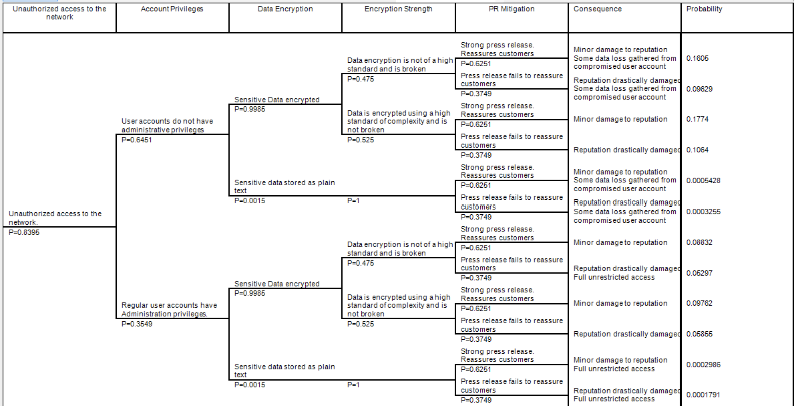

3.缓解树模块

缓解树用于构建缓解措施对攻击成功后果的影响模型,是一种类似于事件树分析的方法。其中,初始事件(显示在缓解树的第一列中)通常表示成功的攻击或安全漏洞,并可与攻击树的顶门相关联。后续各栏代表成功攻击后,防范措施失败或成功的分支。最终后果将附加至缓解树的末尾。

4.CAPEC攻击类型库

CAPEC,全称为Common Attack Pattern Enumeration and Classification ,提供是常用攻击类型的分类数据集,目前列举了500多种攻击类型,常见的攻击模式有:

授权攻击,远程文件执行提权,权限滥用,访问控制策略漏洞。

认证攻击,跨域请求伪造,钓鱼网站通过邮件、网页诱使用户点击,从而获取用户身份信息。

概率攻击,暴力破解密码或口令,Fuzzing随机黑盒模糊测试,修改客户端令牌参数如Cookies等。

注入攻击,通过提交精心设计的输入数据控制或破坏被攻击目标的行为,如参数注入,代码包含,代码注入,SQL指令注入。

资源耗尽攻击,洪泛攻击,客户端持续资源占用,重复请求,持续占用资源,排斥合法用户,从而有益于攻击者的利益。

请教一下,这里说的“ISO 26262标准”,是不是应该是ISO 21434?

应该是ISO21434,HARA对应ISO26262